mifare classic tool安装包手机版

同类软件

-

-

-

motornet南京远驱新版手机版 系统工具 / 63.6M

-

-

精彩发现

换一换精品推荐

本类排行

- 1 下载

- 2 下载

- 3 下载

- 4 motornet南京远驱新版手机版

- 5 搜盘器精简版

- 6 mifare经典工具汉化版(mifare classic tool)官方

- 7 洁世家健康挖耳勺正版

- 8 爱玛智保镖官服

- 9 全能CAD看图王官方

- 10 备忘录提醒免费版

详情介绍

mifare classic tool(mct)汉化版最新版(模拟复制门禁卡到手机)简称mct门禁卡软件,又称mifare经典工具,是模拟门禁卡、复制加密卡、破解加密卡的nfc卡片读卡写入软件。有了它以后用户就可以便捷的在手机上复制加密门禁卡,同时还可以作用于学生的饭卡水卡等,再也不用带一堆实体卡了,有手机就能轻松完成各种操作,小编带来的是中文版,操作起来会更为方便哦。

mifareclassictool教程图解

1、打开mifare classic tool,如图一,点选“读标签”选项。

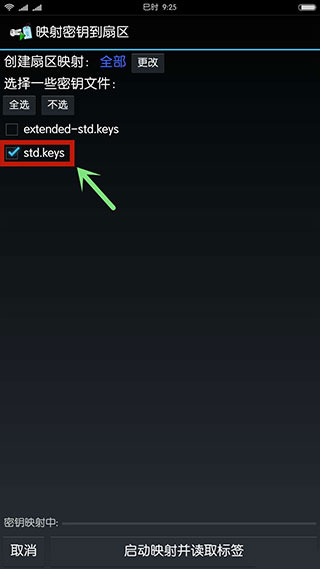

2、勾选“std.keys”选项。

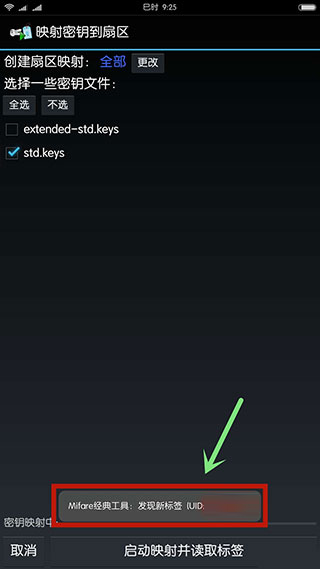

3、用MCT读取加密门禁卡,下方出现“发现新标签(UID:……)”。

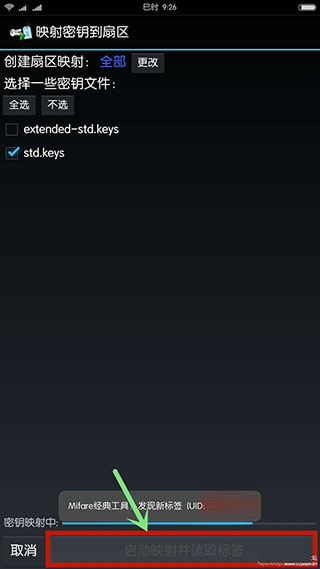

4、点击软件最下方“启动映射并读取标签”按钮。

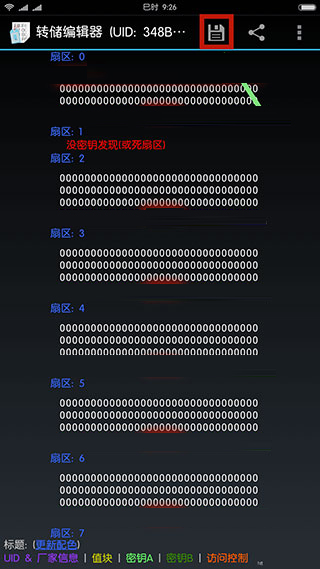

5、映射读取标签后,点选软件右上方“储存”图标。

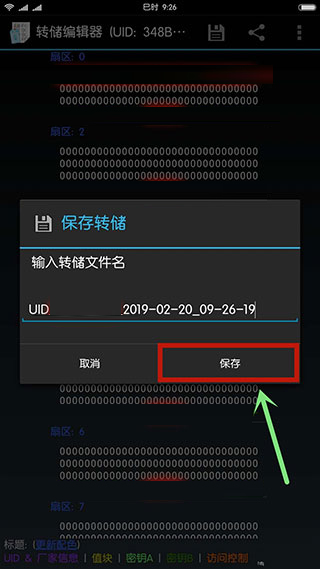

6、软件出现“保存转储“选项,个人可依自身习惯是否修改名称,然后点击”保存”按钮保存标签。

7、回到软件主界面,点选“写标签”选项。

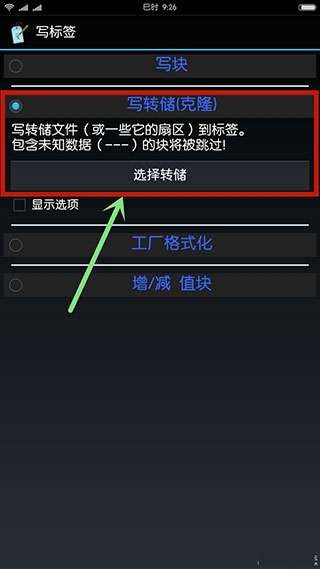

8、点选“写转储(克隆)”选项,并执行“选择转储”操作。

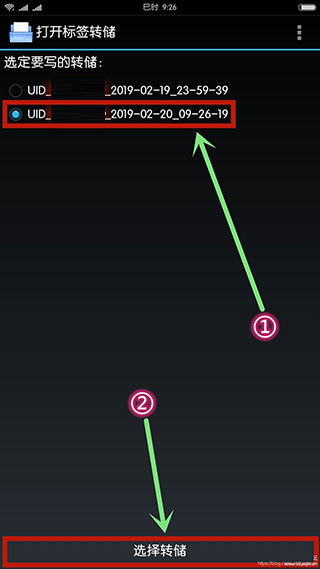

9、勾选刚刚保存的标签,选择后点击软件最下方“选择转储”进行下一步操作(须注意的是,此时需将CUID空白卡至于手机NFC感应区)。

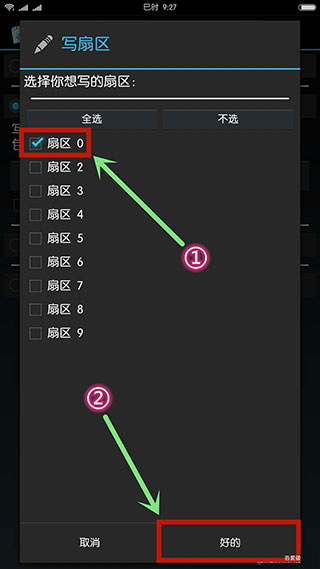

10、只勾选刚刚“扇区0”数据,然后点击软件最下方“好的”进行最终写入模拟操作。

OK,以上就模拟完成了。

官方介绍

mifare classic tool (mct) – 一款用来读取、写入、分析mifare classic rfid卡片的android nfc应用。

软件功能

复制mifare classic卡片(从一张卡片写入数据文件到一张新卡;不包括第一区块)

读取mifare classic卡片

编辑并保存卡片的数据

写入mifare classic卡片

写特殊的mifare classic卡片制造商块

创建、编辑、保存和共享密钥文件(字典)

编码解码mifare classic价值块

显示mifare classic值块为整数

编码解码mifare classic的访问条件

比较转储(比对工具)

显示卡片属性信息

格式化标签至出厂状态

高亮显示卡片十六进制数据

显示卡片数据为7-bit us-ascii码

以表来显示mifare classic访问条件

应用内(离线)帮助和其它信息

使用说明

标签的类型(ex: Mifare Ultralight、NTAG213)

标签的规范(ex: NFC论坛,类型2)

现有技术(ex: NFC A)

其序列号(ex: 04:85:c8:5a:40:2b:80)

"查阅"页面允许你查看数据,比如:标签的制造商

标签的大小和关于它的数据

如果你能写在标签上,而且该标签可以锁定为只读标签上的所有数据(NDEF 格式)

mifare classic tool复制修改饭卡教程

读取卡片信息

打开手机上的NFC功能,打开mifare classic tool软件,将卡片贴附在NFC识别区域,如图所示,会出现发现新标签的字样,然后选择读标签

选择启动映射并读取标签,这时软件会读取卡片上的信息

这时,可以看到卡片信息已经读取出来,可以点击右上方按钮将信息存储到本地,在读取过程中,可能因为卡片接触不良,导致某些扇区信息没有读取出来,可以再次读取来解决。所存储的文件可以通过主界面的编辑/分析转储文件功能来打开。

修改卡片金额

打开主界面的编辑分析转储文件,找到我们存储的文件。已知第11扇区存储着金额,55A对应10进制是1370,金额精确到分所以是13.70,后面FFFFFAA5是55A按位取反的结果。

所以在修改了金额后,也应该将取反后的金额一并修改。例如将金额修改为100.00

写入卡片

打开主界面的写标签功能,因为我们修改了11扇区的第1块和第2块,所以将这两个数据分别写入卡片,点击写块。虽然该功能提供了写转储等功能,可以将转储文件或者某一扇区一次性写入,但几乎没有成功过,可能是在写的时候,卡片与手机接触不好,而导致写数据失败。

mifare classic tool怎么改水卡

将密码导入MCT中,开始读取卡片的数据了

由于MCT自带数据高亮的功能,我们可以清楚的看到4扇区中有两行值块,可以看到看片现在的余额是,我们根据值块的计算规矩进行计算,值块的数值是两次不取反一次取反,并且保存在最低的地址里面的。看到第一个值块,9F0C,因为计算机数据是倒序存入的,所以就是真正的数据就是0C9F,换成十进制就是3231。中间那段的60F3是取反保存的,60F3倒序一次是F360,换成二进制就是1111001101100000, 取反一次就是0000110010011111,换成十进制就是3231。最后一段9F0C跟第一段一样,都是不取反保存,直接倒序一次转换即可。末端的11和EE就是地址,可以忽略不计,只要后面记得地址保持一致就可以。到此为止,卡的数据因为并没有采取任何加密导致被破解,现在我将卡的钱修改成999.99试试,999.99元应该是十进制99999,十六进制就是01869F,倒序一次结果就是9F8601 ,其他几位一样原理计算,或者我们可以用MCT自带的值块计算工具计。

应用截图

猜您喜欢

相关文章

- 资讯